התקפות APT מנצלות Wipers וקוד זדוני נטול קבצים להתקפות ממוקדות עם התמקדות גוברת של פשיעה פיננסית ושימוש במוחקנים (Wirpers). מגמות אלו ואחרות הן חלק מהסיכום הרבעוני הראשון של דוחות מודיעין הסייבר של מעבדת קספרסקי

פורסם: 15.5.17 צילום: יח"צ

דוחות מגמות ה-APT החדשים יציגו התפתחויות משמעותיות בעולם ההתקפות הממוקדות וכן מגמות בולטות הדורשות תשומת לב מידית מצד עסקים וארגונים אחרים. תוכן הדוח לרבעון הראשון של השנה מתבסס על תצפיות מומחי מעבדת קספרסקי בכל הקשור לפעילות APT במהלך הרבעון.

נקודות מרכזיות בדוח:

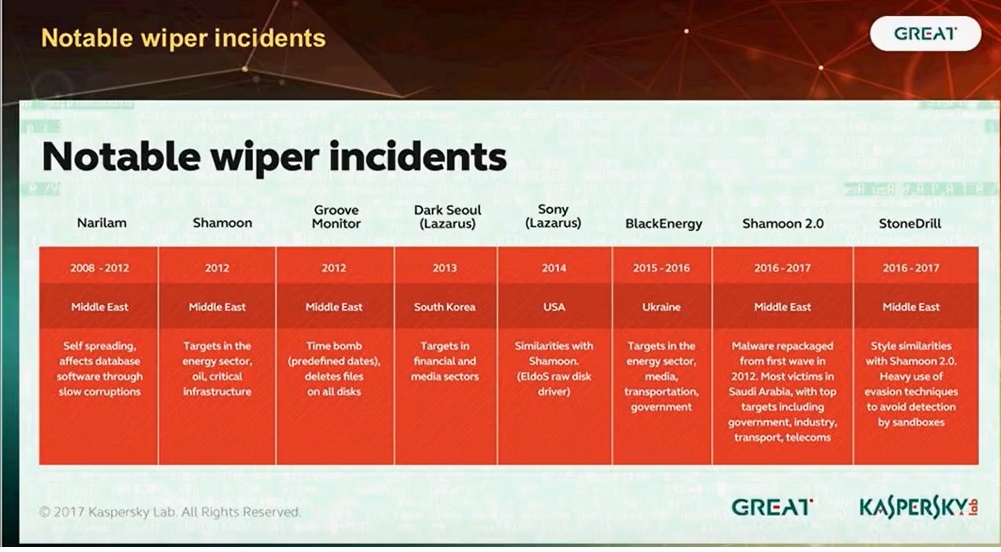

- התוקפים רותמים מוחקנים לצורך התקפות ממוקדות, גם לצרכי חבלה וגם למחיקת עקבות לאחר פעילות ריגול. דור משופר של מוחקנים התגלה בגל התקפות חדש של Shamoon. חקירה בנושא הובילה לחשיפת StoneDrill ולמציאת דימיון בין הקוד שלו לזה של קבוצת NewsBeef (Charming Kitten). קורבנות StoneDrill נמצאו באירופה.

- הגורמים מאחורי התקפות ממוקדות מגוונים פעילות עם גניבת כספים. מעקב ארוך טווח אחר פעילות קבוצת לזרוס זיהה קבוצת משנה שמעבדת קספרסקי מכנה BlueNoroff, אשר תוקפת באופן פעיל גופים פיננסים באזורים שונים, כולל התקפה בולטת בפולין. חוקרים מאמינים כי הקבוצה עומדת מאחורי השוד הגדול של הבנק בבנגלדש.

- קוד זדוני נטול קבצים נמצא בשימוש התקפות ממוקדות ועברייני סייבר באופן כללי – הוא מסייע להימנע מגילוי והופך את החקירה של אירועים לקשה יותר. מומחי מעבדת קספרסקי מצאו דוגמיות של קוד שכזה בכלים לתנועה רוחבית ברשתות ארגוניות אשר שימשו מתקפות של שאמון, בהתקפות נגד בנקים במזרח אירופה ובידי מספר גורמים מאחורי התקפות APT נוספות.

"אופק המתקפות הממוקדות מתפתח בהתמדה, ותוקפים משפרים את ההיערכות שלהם – כשהם מחפשים וממנפים פערים והזדמנויות חדשות. זו הסיבה שמודיעין איומים הוא חשוב כל כך: הוא מחמש ארגונים בידע ומציף פעולות בהן הם צריכים לנקוט. לדוגמא, אופק האיומים ברבעון הראשון מציג את הצורך במחקר פורנזי של זיכרון והיערכות של תגובה לאירועים כדי להילחם בהתקפות של קוד זדוני נטול קבצים. הוא גם מציג את הצורך באבטחה אשר יכולה לזהות חריגות לרוחב הפעילות הרציפה ברשת", אמר חואן אנדרס גוארו-סיידה, חוקר אבטחה ראשי, צוות המחקר והניתוח הגלובלי של מעבדת קספרסקי.

צוות המחקר והניתוח הגלובלי של מעבדת קספרסקי עוקב כרגע אחרי יותר ממאה שחקני איום ופעולות זדוניות מתוחכמות אשר ממוקדות נגד ארגונים מסחריים וממשלתיים ביותר מ- 80 מדיניות.

למידע נוסף- ראו כאן

Tags: אבטחת סייבר אסטרטגיה טכנולוגיה מכירות מעבר לדיגיטל